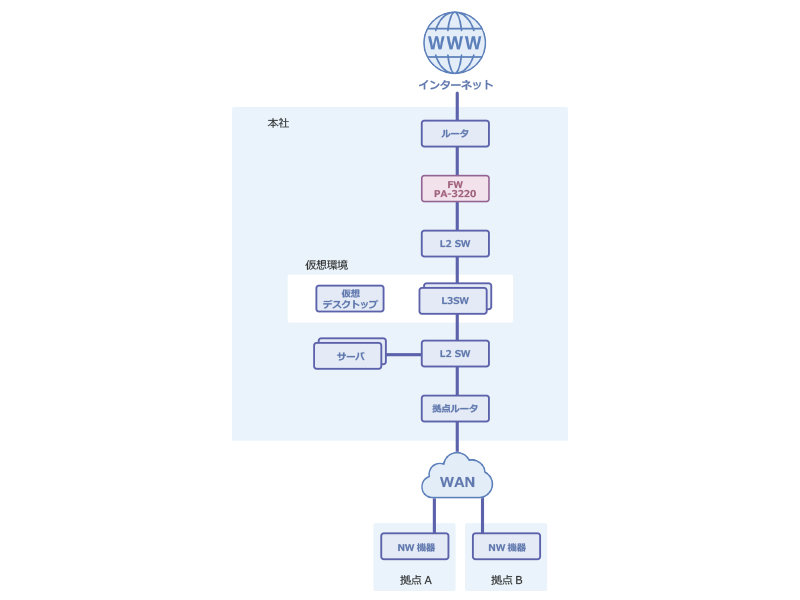

図1)概要構成図

本案件では、単純にFWを導入するという訳ではなく、既存インターネットゲートウェイやプロキシサーバの移行、また並行してメールシステムの更改が進んでおり、それ程簡単なものでは無かった。

先ず、新たに導入するFWに対し、既存NWではルーティングを見直す必要があり、移行フェーズごとのWeb通信やメール通信のフローにも十分な考慮が必要であった。既存のNWは別ベンダーが対応していたこともあり、ブラックボックスとなる部分も多く、ヒアリングを重ねた結果、最終的にはコンフィグを展開されて終わりと言うことも。。。

また、プロキシサーバの移行に伴い、URLフィルタリングついては製品が変わるため、カテゴリーが大きく変更となるものの、既存ルールを極力吸い上げることができた。以前にも同様にプロキシ製品を移行したことがあり、その時の経験が生かされた部分である。

ただし、本案件ではカテゴリーの観点だけではなく、新たに部署ごとのグループ登録を集約する必要があったため、ただポリシーを作成するだけでなく、運用を考慮したポリシー作成を提案した。と言うのも、運用部隊として構えている情報システム部は、それ程システムに精通している部隊では無かったこともあり、より簡単に横展開や追加などの作業を可能とすることが求められていたため、本案件としては最も手厚く検討した部分だったと言える。

Paloalto自体は今までも導入してきているが、本案件のようにファイアウォール機能以外に諸々の機能を搭載して導入したのは初めてとなった。その中でも、外部ダイナミックリストを利用した制御についても初めての導入となった。悪意のあるサイトへの通信を防止するため、外部評価で脅威のIPアドレスやURLがリストとして公開されており、自動でリストの更新が可能となるサービスを利用した。お客様によっては誤検出が発生するリスクがあり、導入に対して後ろ向きな場合が少なくないが、本案件のように情報システム部での定常的な変更作業に抵抗がある場合、逆にセキュリティへの関心は高く、自動更新などの新機能に前向きな場合も多く、お客様は正にこのスタンスであった。

案件全般としては、要件定義から展開に至るまで大きな問題も無く無事に完遂することが出来た。本案件でも改めて感じたことだが、お客様とのコミュニケーションがプロジェクト成功に最も重要なポイントだと感じる。今後も、要件への嗅覚をコミュニケーションの中で培っていきたい。